Het controleren van bestandsintegriteit is een technische term wat staat voor het scannen en monitoren van bestandswijzigingen binnen WordPress. Deze beveiligingsmethode is eigenlijk onmisbaar voor iedere WordPress beheerder.

In onze artikelen en op onze pagina's staan affiliate links. Wanneer je via één van deze links een aankoop doet, ontvangen wij een (meestal kleine) commissie van de verkoper. Wij geven altijd onze eerlijke mening over producten. Klik hier voor meer informatie.

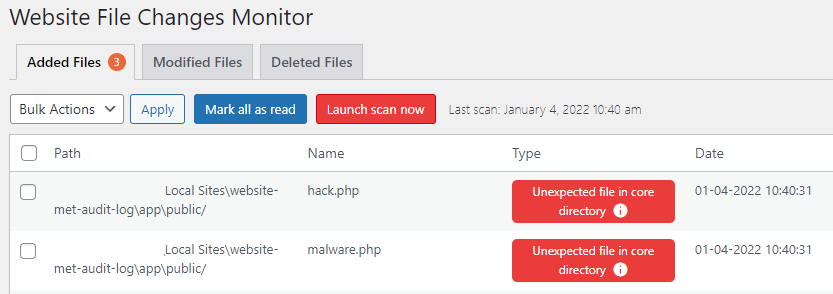

Monitoren van bestandsintegriteit speelt een belangrijke rol wanneer je WordPress website besmet is geraakt met een malware infectie. Het beperkt de schade door malware in een vroeg stadium te detecteren.

Het monitoren van bestandsintegriteit

Het scannen of monitoren van bestandsintegriteit is het controleren van bestanden van bijvoorbeeld een WordPress installatie. Software die dit proces kan uitvoeren maakt eerst een vingerafdruk van alle WordPress bestanden. Deze vingerafdruk bevat belangrijke informatie over het bestand zoals de grootte, inhoud en een timestamp van de laatste wijzigingen. Wanneer informatie of inhoud van het bestand verandert, verandert ook deze vingerafdruk. De scanner rapporteert onregelmatigheden en geeft wijzigingen van de vingerafdruk direct door aan de beheerder.

Divi theme & Divi Builder

Bij Elegant Themes ontvang je meer dan

85 premium WordPress themes (waaronder Divi!) voor maar 89 dollar!

Bekijk de themes »»

Lees meer over Divi.

Waarom is bestandsintegriteit belangrijk binnen WordPress?

Wijzigingen van bestanden binnen je WordPress installatie komt natuurlijk regelmatig voor. Denk aan bijvoorbeeld een installatie van een nieuwe WordPress plugin, of het bijwerken van WordPress. Echter kan het voorkomen dat er onbedoelde bestandswijzigingen zijn zoals een malware besmetting of wijzigingen die per ongeluk worden gedaan.

Een scanner op deze bestandswijzigingen helpt je om te kunnen garanderen dat de nieuwe plugin of thema die net is geïnstalleerd belangrijke bestanden van je WordPress website niet heeft gewijzigd of besmet heeft met malware.

Het verschil tussen proactieve en reactieve monitoring

In principe zijn er twee manieren waarop bestandsintegriteit gemonitord kan worden: proactief en reactief. Laten we de verschillen eens bekijken.

Proactieve beveiligingsmethode

Proactief reageren op beveiligingsproblemen kan voorkomen dat WordPress besmet raakt met bijvoorbeeld malware. Er zijn een aantal scenario’s denkbaar waarbij het detecteren van bestandswijzigingen helpt om de problemen op te lossen voordat aanvallers een kwetsbaarheid binnen WordPress kunnen gebruiken. Een aantal mogelijkheden:

- Een ontwikkelaar kopieert per ongeluk gevoelige data naar een .txt bestand. Dit type bestand kan eenvoudig worden gevonden en gedownload door kwaadwillende hackers.

- Een databasebeheerder laat per ongeluk een MySQL databasebackup bestand (.sql) achter op de website. Hierdoor is de volledige WordPress database te downloaden.

- Een beheerder maakt een kopie van het wp-config.php bestand en noemt deze wp-config.bak. Aangezien het nu geen .php bestand meer is, kan een aanvaller eenvoudig het backup bestand downloaden en zo de logingegevens van de database inzien.

- Een developer bewerkt een .php bestand rechtstreeks op de Unix server met een Vim-editor maar sluit de editor niet goed af. De Vim-editor laat een .swp bestand achter met de laatste wijzigingen. Een aanvaller kan eenvoudig dit bestand downloaden omdat de webserver het niet ziet als PHP-code.

Reactieve beveiligingsmethode

Een reactieve manier van bestandsbeveiliging klinkt niet als de meest logische manier van beveiligen. Je wilt natuurlijk voorkomen dat kwetsbaarheden binnen je WordPress installatie pas opgemerkt worden als het te laat is. Maar in de praktijk zijn reactieve beveiligingsacties cruciaal om erger te voorkomen. Hieronder volgen een aantal scenario’s waarin een scanner voor bestandsintegriteit gebruikt kan worden om te kunnen reageren tijdens aanvallen of nadat ze net hebben plaatsgevonden.

Malware aanval WordPress – scenario 1

Een WordPress plugin voor bestandsbeveiliging detecteert een nieuw PHP-bestand. Het heeft een ongebruikelijke naam en is opgeslagen in de folder /wp-content/uploads. De websitebeheerder kan het bestand niet plaatsen en het bevat verdachte code. Door hier snel te handelen kan erger worden voorkomen. Hij maakt een kopie van het bestand voor verdere analyse en verwijdert het bestand om toegang tot de WordPress website af te sluiten voor de aanvaller.

Na onderzoek blijkt dat er misbruik is gemaakt van een kwetsbaarheid in een bestands-upload formulier op de website.

Malware aanval WordPress – scenario 2

Er wordt een wijziging gedetecteerd in eén van de WordPress core bestanden door de plugin voor bestandsbeveiliging. Dit zou nooit mogen gebeuren, behalve na een WordPress update. Maar nu gebeurde het direct nadat een andere WordPress beheerder een nieuwe plugin had geïnstalleerd. De plugin blijkt te zijn ontworpen om WordPress inloggegevens te stelen en naar de aanvaller te sturen wanneer de gebruiker inlogt. Direct wordt de plugin verwijderd door de beheerden en herstelt de WordPress core bestanden. Ook reset hij de wachtwoorden van alle WordPress gebruikers.

Malware aanval WordPress – scenario 3

De beheerder wordt gewaarschuwd voor een obscuur bestand in een wachtwoord beveiligde folder binnen de WordPress installatie. De folder bevat statische bestanden met gevoelige informatie en is beveiligd met een sterk wachtwoord en HTTP-authenticatie. Na enig onderzoek realiseert de beheerder zich dat het bestand is geüpload via een verkeerd geconfigureerde FTP-server die anonieme schrijftoegang mogelijk maakt. De beheerder corrigeert de fout onmiddellijk en schakelt meteen anonieme FTP authenticatie uit.

Welke WordPress bestanden moet je monitoren?

Het is aan te raden om een WordPress plugin voor bestandsmonitoring te gebruiken. Maar welke bestanden en folders zijn nu belangrijk om te monitoren? Wanneer je alle bestandswijzigingen wilt monitoren zal dat leiden tot een oneindige stroom aan waarschuwingen. Monitor je echter een beperkt aantal folders, dan is er een kans dat je belangrijke bestandswijzigingen niet opmerkt. Hieronder volgen een aantal aanwijzingen welke folders belangrijk zijn.

WordPress folder /wp-content/uploads

Dit is een belangrijke map om te monitoren, omdat veel malware besmettingen de map gebruiken. Het is echter ook een lastige folder om te monitoren wanneer er een WordPress caching plugin actief is. Afhankelijk van de configuratie van de caching plugin zie je mogelijk verschillende bestanden in de submappen van /wp-content/cache/. Deze zijn afkomstig van caching plugins, vooral wanneer er objectcaching wordt gebruikt.

WordPress folder /wp-content/plugins & /wp-content/themes

Bij een installatie of update van een plugin zullen er wijzigingen zijn in de folder /wp-content/plugins. En na een update van een thema zijn er wijzigingen in de folder /wp-content/themes.

Dit betekent niet dat alle veranderingen in deze folders goedaardig zijn. Bestandswijzigingen binnen deze folders vinden alleen plaats bij het installeren en updaten van plugins en thema’s. Is dit niet het geval en vinden er toch bestandswijzigingen plaats? Dan is de kans groot dat er verdachte bestanden aanwezig zijn en het tijd is voor een direct onderzoek.

WordPress root folder

De WordPress root folder is de map van de WordPress installatie op de server. Wijzigingen in de root folder komen nauwelijks voor dus zijn bestandswijzigingen een goed signaal om een onderzoek te starten, tenzij deze wijzigingen door een beheerder zijn aangebracht.

WordPress Core bestanden

WordPress Core bestanden zijn nodig voor het functioneren van het CMS. Wijzigingen in deze Core bestanden mogen alleen plaatsvinden als gevolg van een WordPress update. Zijn er toch wijzigingen buiten een WordPress update om? Start direct een onderzoek!

Hoe controleer je WordPress op bestandswijzigingen?

WordPress zelf bevat geen auditlogsysteem, verdachte bestandswijzigingen worden hierdoor vaak gemist. Daarvoor is het advies om hiervoor een plugin te gebruiken. De WP Activity Log plugin ziet alle bestandswijzigingen op je WordPress website en maakt daar direct melding van.

De plugin bevat een complete zet tools waarmee gebruikers de WordPress bestanden in de gaten kunnen houden. Lees ook het artikel hoe je je WordPress website beveiligd met WP Activity Log.

Ik gebruik al een WordPress beveiligingsplugin

Wanneer je al een WordPress beveiligingsplugin gebruikt, blijf dat zeker doen. Het bewaken van de bestandsintegriteit is echter niet de focus van een beveiligingsplugin. Door daarnaast een WordPress plugin zoals WP Activity Log te gebruiken die speciaal is ontworpen voor het monitoren van bestanden, ben je in staat om malware besmettingen te voorkomen.

Reageer